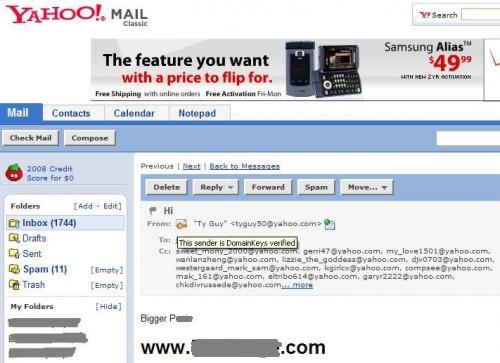

Công nghệ xác thực người gửi như Thư DomainKeys Identified (DKIM) và Sender Policy Framework (SPF) không chỉ giúp kiểm soát thư rác mà còn cải thiện khả năng gửi của email hợp pháp. Do đó, các hệ thống này là mối quan tâm cho cả các quản trị viên email và tiếp thị email.

Xác thực người gửi là gì? Trong ý nghĩa chung nhất, xác thực người gửi đánh giá tính hợp lệ của một nguồn tin, và thông tin này được sử dụng bởi các máy chủ người nhận để cải thiện lọc và xử lý. Qua kết quả cho biết tin nhắn này là có nguồn gốc uy tín, kết quả tiêu cực có thể có nghĩa là xem xét kỹ lưỡng hơn nữa thông qua lọc thư rác, chặn tin nhắn.

Cả hai SPF và DKIM cố gắng để xác nhận tính xác thực của một người gửi tin nhắn bằng cách nhìn vào tên miền gửi và đủ điều kiện mà máy chủ gửi tin nhắn là hợp pháp. Tuy nhiên, SPF và DKIM mỗi phương pháp tiếp cận nhiệm vụ này khác nhau và có phương pháp riêng độc đáo và triển khai của họ.

Mục tiêu chính của SPF là để kiểm soát email giả mạo. SPF là một hệ thống tương đối đơn giản mà sử dụng các mục văn bản trong DNS của miền cho phép chủ sở hữu tên miền để xác định những gì máy chủ được phép gửi thư thay mặt cho một tên miền cụ thể. SPF phụ thuộc vào máy chủ người nhận sử dụng SPF tra cứu để xác nhận rằng thông điệp được xác thực. Hầu hết các bộ lọc thư rác phía máy chủ như SpamAssassin thực hiện SPF tra cứu khi lọc thư đến.

DKIM, mặt khác, “cho phép một tổ chức chịu trách nhiệm cho một tin nhắn trong khi nó đang trong quá cảnh,” như đã nêu trên trang web DKIM.org. So với SPF, DKIM là một hệ thống tiên tiến hơn sử dụng mật mã xác thực để xác minh một chữ ký được giao cho một tin nhắn trên máy chủ của người gửi. DKIM yêu cầu hỗ trợ cấu hình trên máy chủ SMTP ngoài mục DNS phải được thực hiện trên tên miền của người gửi.

Không giống như Sender Policy Framework (SPF) xác nhận một tin nhắn ở mức phong bì bằng cách sử dụng các tiêu đề Return-Path, DKIM xác nhận một tin nhắn bằng cách sử dụng từ tiêu đề. Bởi vì kẻ gửi thư rác thường giả mạo các tiêu đề, sử dụng SPF và DKIM là thực hành tốt bảo đảm rằng thông điệp có nguồn gốc từ một máy chủ hợp lệ và được ký bởi một xử lý có thẩm quyền cho các tên miền.

Thiết lập SPF chỉ đơn giản đòi hỏi phải bổ sung thêm một mục nhập văn bản DNS của tên miền của bạn. Hầu hết các máy chủ hoặc nhà cung cấp dịch vụ DNS có thể cung cấp các thông tin cần thiết để làm cho mục này. Ngoài ra, có một số SPF phù thủy trên Internet và hướng dẫn giải thích cú pháp SPF. Nếu bạn gửi từ nhiều máy chủ, nó quan trọng là phải chắc chắn bao gồm tất cả các máy chủ trong mục SPF của bạn.

DKIM cấu hình hơn một chút phức tạp hơn so với SPF và yêu cầu các thành phần phía máy chủ để xử lý chữ ký DKIM. Email Hầu hết các nhà cung cấp hosting hỗ trợ DKIM và có thể hỗ trợ bạn thiết lập DomainKeys cho tên miền của bạn và ghi văn bản cần thiết trong DNS của bạn để cho phép ký DKIM.

Hiện nay nếu các bạn dùng Email qua hệ thống của Google thì được Google cung cấp sẵn DKIM. Các bạn truy cập vào quản trị Google A để lấy thông số.

Xem chi tiết tại đây: http://support.google.com/a/bin/answer.py?hl=vi&answer=174124

Những người gửi spam có thể giả mạo địa chỉ Từ trên thư để spam có vẻ đến từ một người dùng trong miền của bạn. Để giúp ngăn chặn hình thức lạm dụng này, Google Apps cho phép bạn thêm một “chữ ký” số vào tiêu đề của thư được gửi từ miền của bạn. Người nhận có thể kiểm tra chữ ký miền để xác minh rằng thư thực sự đến từ miền của bạn và rằng thư này không bị thay đổi trên đường đi.

Chữ ký số của Google Apps tuân theo Chuẩn Thư nhận dạng khóa tên miền (DKIM). Để thêm một chữ ký số vào thư gửi đi, bạn tạo một khóa tên miền mà Google Apps sử dụng để tạo các tiêu đề thư được mã hóa duy nhất cho miền của bạn. Bạn thêm khóa công cộng vào các bản ghi Hệ thống tên miền (DNS) cho miền của mình. Người nhận có thể xác minh nguồn gốc của một thư bằng cách truy xuất khóa công cộng của bạn và sử dụng khóa này để giải mã tiêu đề.

Nếu bạn đã có một khóa tên miền DKIM cho tên miền của mình — ví dụ: nếu máy chủ thư kế thừa của bạn ký thư gửi đi — bạn cần phải tạo một khóa riêng cho Google Apps sử dụng. Khóa tên miền Google Apps được phân biệt với bất kỳ khóa nào khác bằng một chuỗi được gọi là một tiền tố bộ chọn. Tiền tố bộ chọn cho khóa tên miền Google Apps là “google” được mặc định, nhưng bạn có thể nhập một tiền tố bộ chọn mới khi bạn tạo khóa.

Có ba bước chính cần thiết để thêm chữ ký DKIM vào thư gửi đi:

- Tạo khóa tên miền cho miền của bạn

- Thêm khóa tên miền công cộng vào các bản ghi DNS cho miền của bạn, để người nhận có thể truy xuất khóa này để giải mã tiêu đề DKIM

- Bật xác thực để bắt đầu thêm tiêu đề DKIM vào thư đi

Nếu bạn có nhiều tên miền được liên kết với tài khoản Google Apps của mình, bạn cần phải lặp lại các bước này cho từng tên miền.